恶意 HTML 附件依然是分发恶意文件的主要方式,攻击者可以通过使用精心设计的消息、受感染的网站和恶意 HTML 文件附件来欺骗用户。

HTML 全称是超文本标记语言,用于创建和构建在线显示的内容。HTML 也常用于电子邮件通信,例如用户可定期收到时事通讯、营销材料等报告。在许多情况下,报告以 HTML 格式附加到电子邮件中(文件扩展名为 .html、.htm 或 .xhtml)。

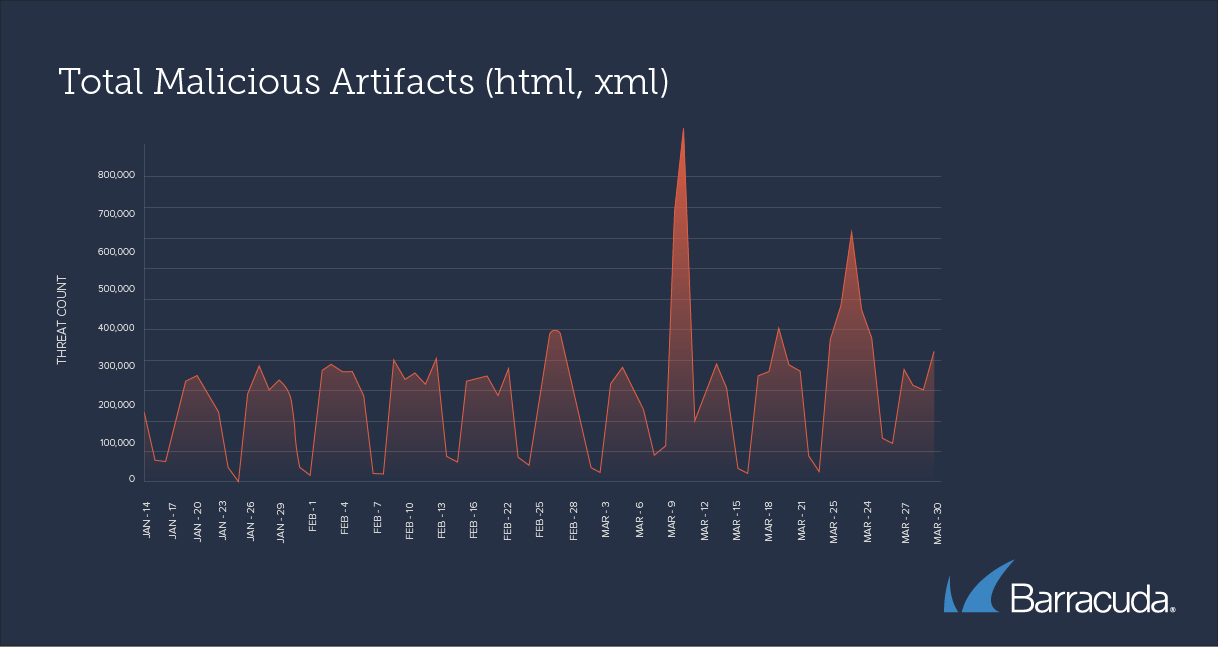

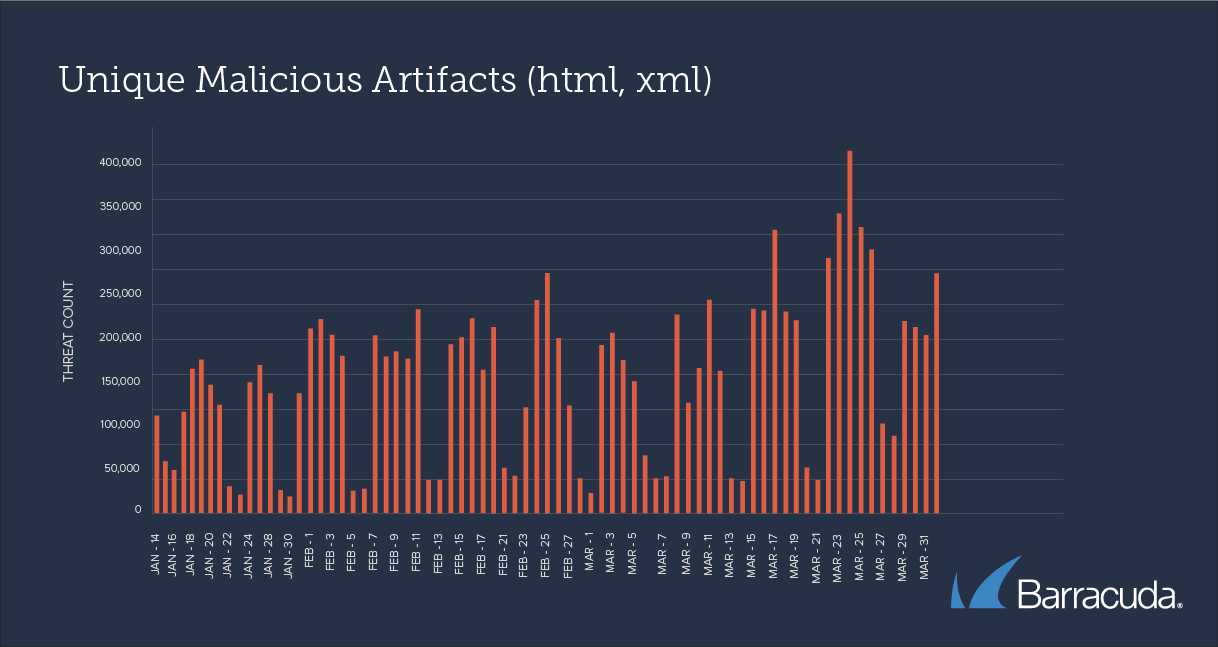

从 2023 年 1 月到 2023 年 3 月的三个月的每日检测数据显示,3 月 7 日和 3 月 23 日为攻击高峰日。

3 月 7 日,总共检测到 672145 个恶意 HTML 附件,其中 181176 个是不同的,占比为 27%。

在 3 月 23 日,总共扫描检测到 475938 个恶意 HTML 附件,其中 405438 个存在不同,占比达到 85%。

在此附上详细报告链接,感兴趣的用户可以点击跳转阅读。